三个方法CE提权过检测(用SYSTEM打开程序CE进程)

2022-09-22

方法一:使用大佬封装好的(懒人福利)

下载:链接: https://pan.baidu.com/s/1FXsh-9wO4iSZqIF-HU_Nig?pwd=d8k9 提取码: d8k9 复制这段内容后打开百度网盘手机App,操作更方便哦

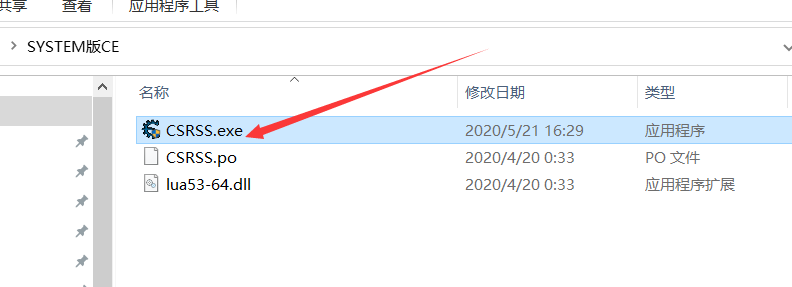

解压后,打开文件夹有一个CSRSS.exe,运行即可

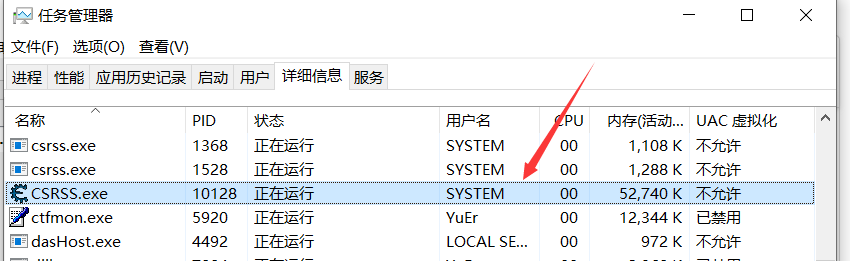

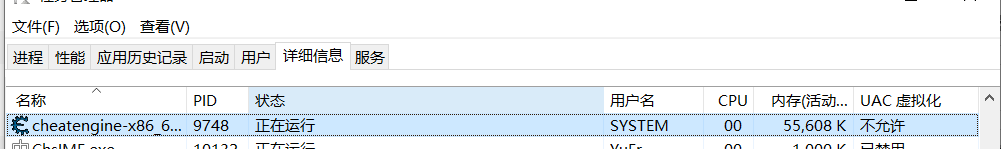

可以看到成功了,以SYSTEM的权限打开的CE程序进程

缺点:有且仅这一个版本,部分功能无法表现出来

方法二:注入

先说原理,这次原理是利用的本身就含有SYSTEM权限的程序打开一个应用程序,新打开的应用程序会默认继承父程序的权限,所以新打开的CE自然也就是SYSTEM权限了

首先找到自己本地电脑装CE的路径,我的电脑是

D:\Program Files (x86)\Cheat Engine 7.4\Cheat Engine.exe

启动程序是Cheat Engine.exe,复制他,名字为CSRSS.exe,那么新复制出来的文件路径应该为

D:\Program Files (x86)\Cheat Engine 7.4\CSRSS.exe

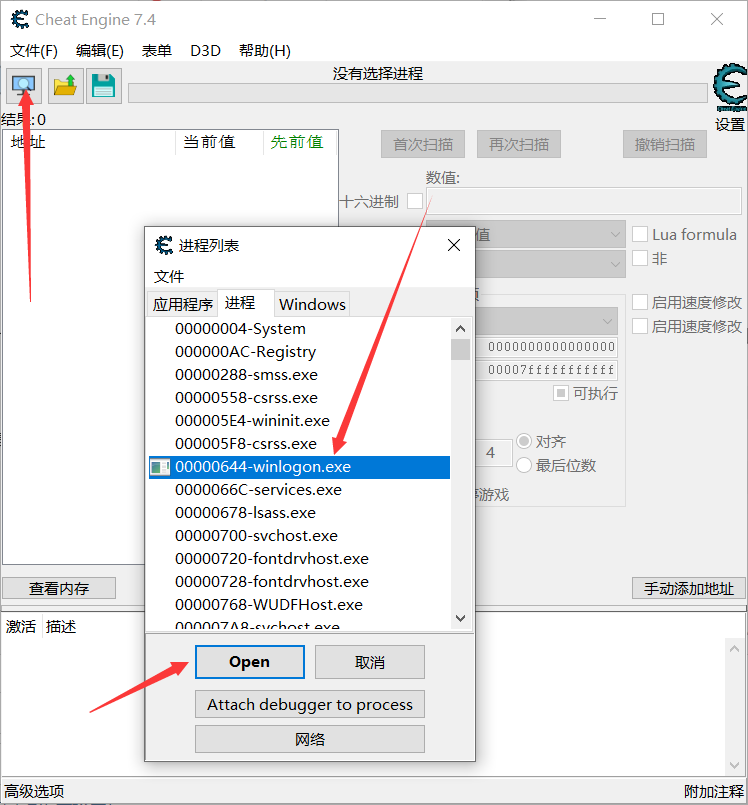

好的,然后我们正常打开一个CE,载入winlogon.exe,这个程序是我们登录电脑时候输入密码的程序,肯定是拥有SYSTEM权限的

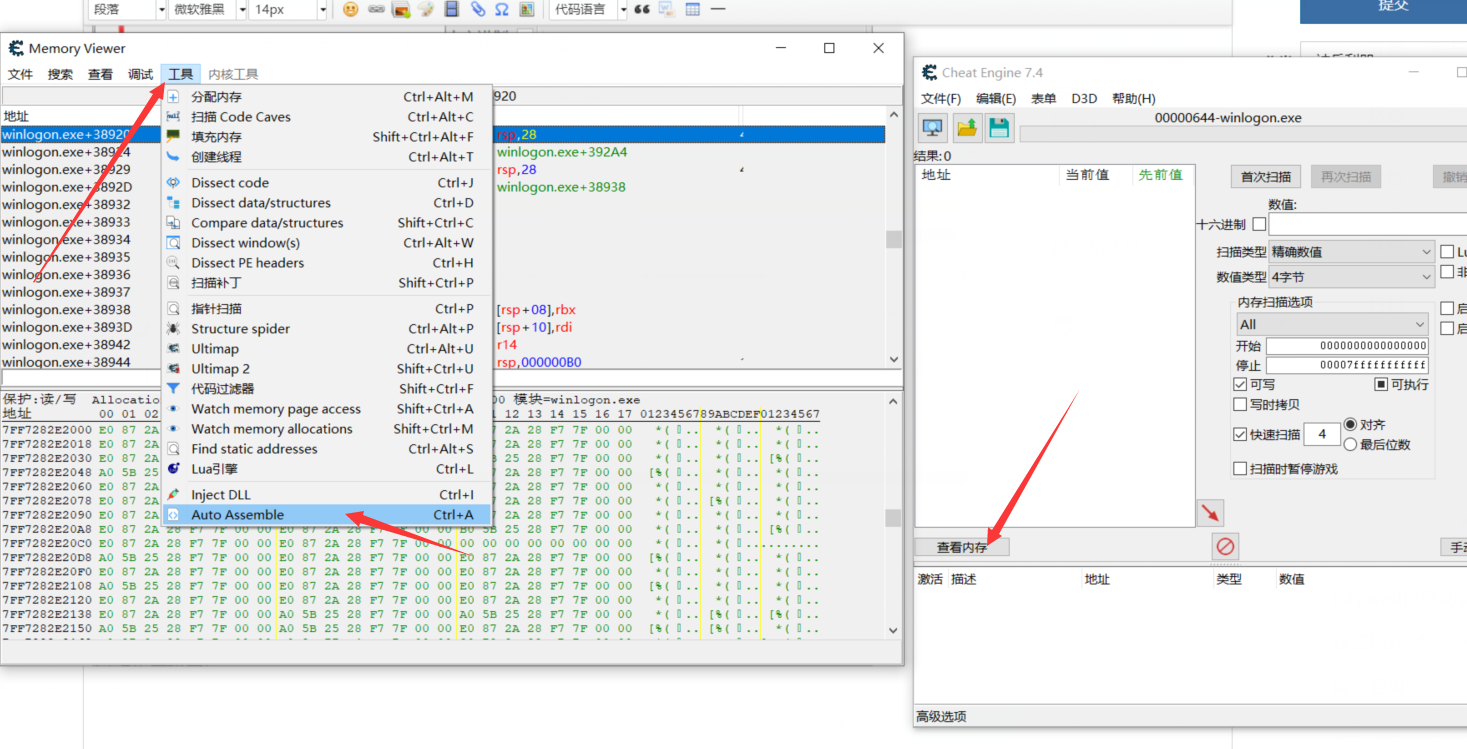

进程载入以后,点击查看内存,点击工具,点击自动汇编(Auto Assemble),如果翻译错了不要管,你照着点就行

汇编的代码如下,注意:中间有一个CSRSS.exe的路径,你要对应换成你自己的

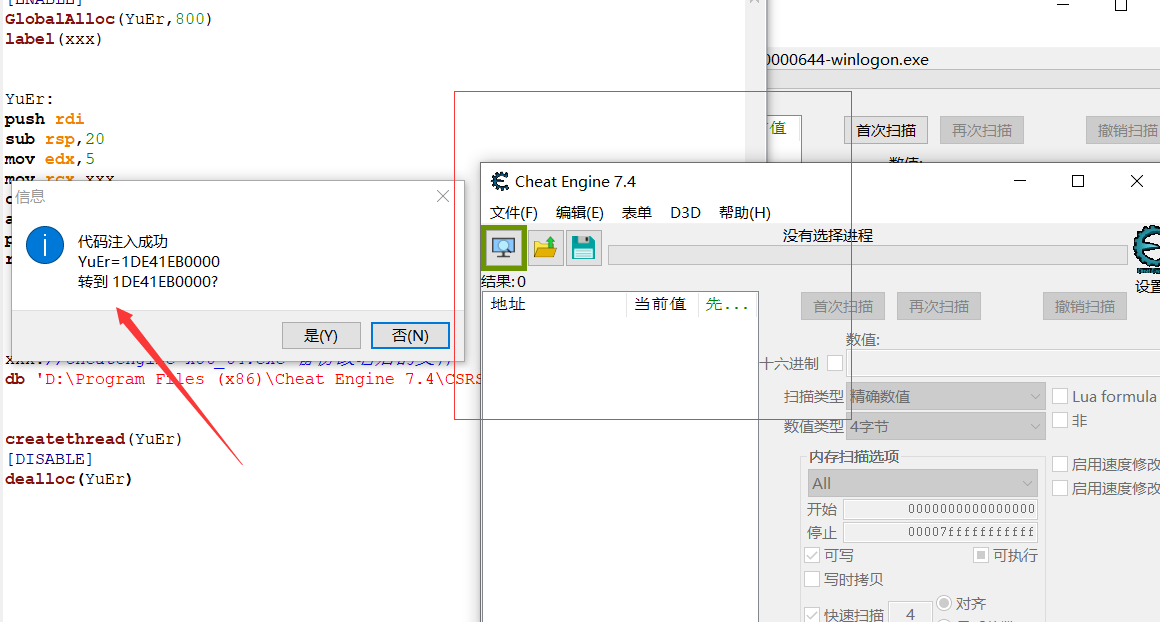

[ENABLE] GlobalAlloc(YuEr,800) label(xxx) YuEr: push rdi sub rsp,20 mov edx,5 mov rcx,xxx call KERNEL32.WinExec add Rsp,20 pop rdi ret xxx://cheatengine-x86_64.exe 备份改名后的文件 db 'D:\Program Files (x86)\Cheat Engine 7.4\CSRSS.exe',0 createthread(YuEr) [DISABLE] dealloc(YuEr)

提示:点击是

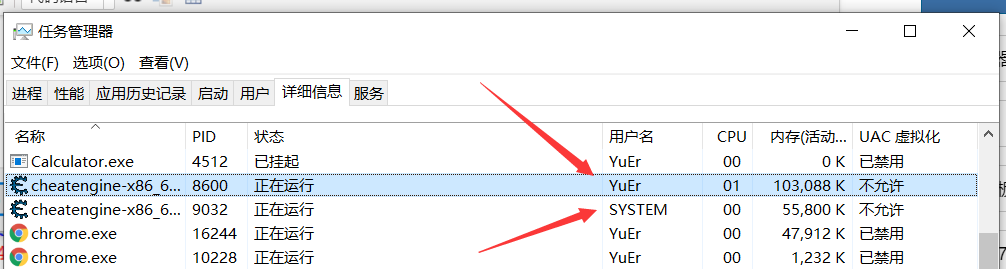

代码注入成功后,会出现一个新的CE,这个新的CE是拥有SYSTEM权限的

可以看到如图,有两个,一个是YuEr 一个是SYSTEM,

方法三:使用微软自己的工具提权

这个功能我觉得真的有点神奇,算是bug还是不算呢,我也不知道说什么

下载:链接: https://pan.baidu.com/s/1OAzIAdjpRrej_GRC6xq7CA?pwd=887b 提取码: 887b 复制这段内容后打开百度网盘手机App,操作更方便哦

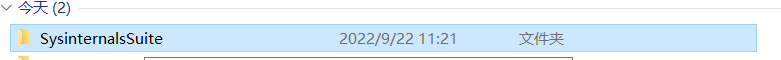

下载解压是这样一个文件夹(建议解压在C盘且不含任何中文、空格的路径下),打开CMD,切记这个CMD要以管理员的身份运行

我解压的路径

C:\Users\YuEr\Downloads\SysinternalsSuite

然后cmd输入

cd C:\Users\YuEr\Downloads\SysinternalsSuite

然后输入指令,其中 D:\Program Files (x86)\Cheat Engine 7.4\Cheat Engine.exe 是我CE 启动exe程序所在的路径

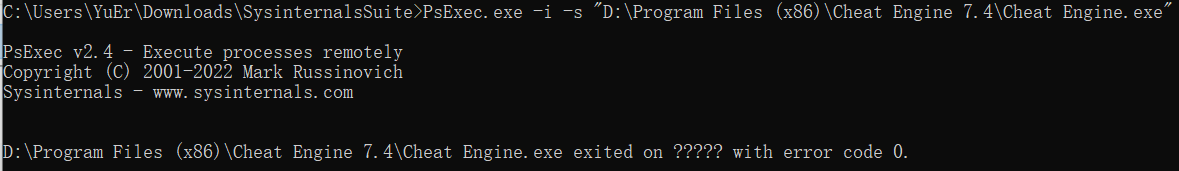

PsExec.exe -i -s "D:\Program Files (x86)\Cheat Engine 7.4\Cheat Engine.exe"

输入命令响应的截图文件

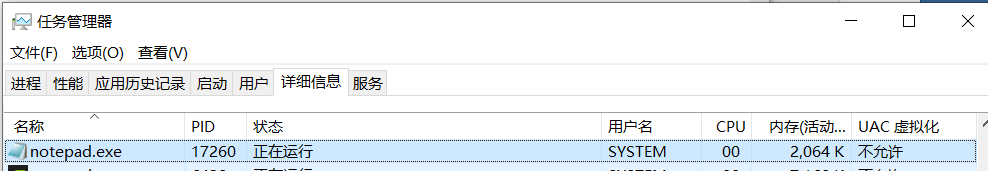

然后电脑会弹出一个新的CE窗口出来,当然它已经具有SYSTEM权限了

关于最后一条指令的输入可以值得一提的是,可以直接调用你电脑环境变量的程序,例如:

PsExec.exe -i -s cmd.exe

会自动打开一个具有SYSTEM权限的CMD窗口出来,再利用CMD窗口的基本功能,你又可以用SYSTEM打开很多其他程序。无限套娃

发表评论: